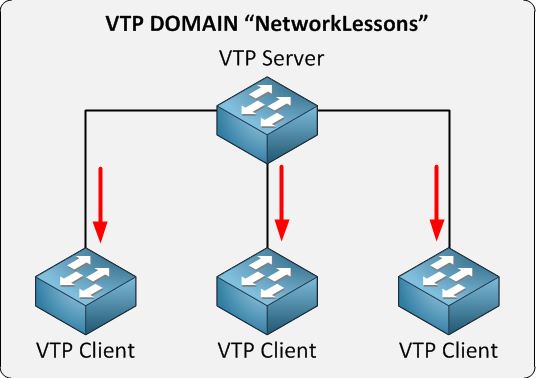

پروتکل VTP چیست؟ معرفی و آموزش راه اندازی VLAN Trunking Protocol

VTP پروتکل اختصاصی سیسکو است که از ان برای تبادل اطلاعات دیتابیس VLAN بین سوئیچ های یک VTP دامین استفاده می شودو با کمک این پروتکل برای ایجاد یا حذف یک VLAN نیاز نیست که اینکار را روی تمام سوئیچ ها انجام دهید فقط کافیست روی یکی از سوئیچ ها (سرور) اینکار را انجام دهید […]