Extended ACL چیست؟ آموزش راه اندازی Extended ACL سیسکو

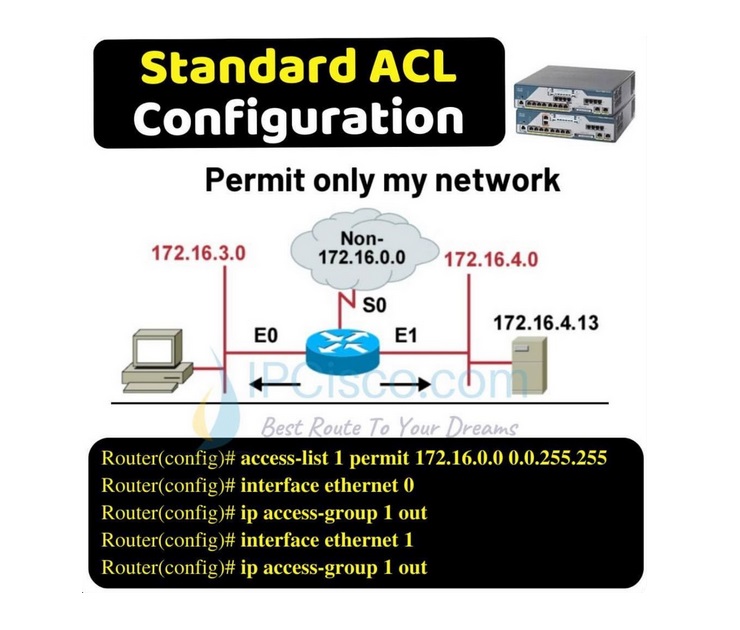

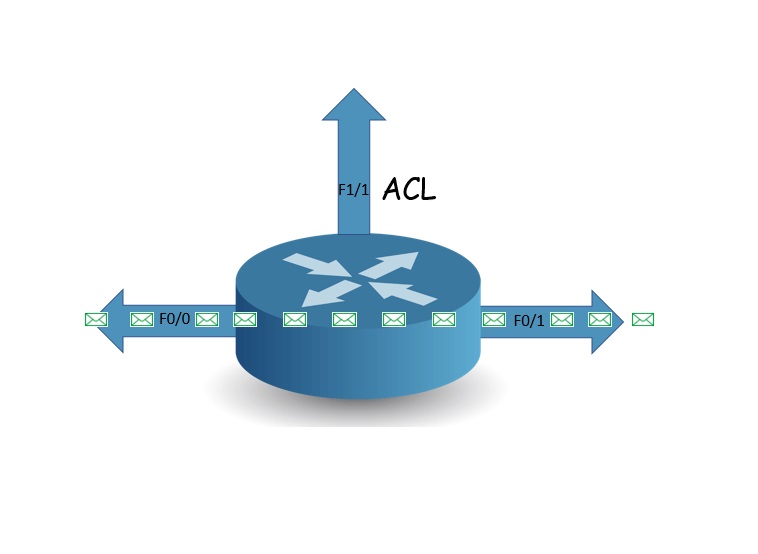

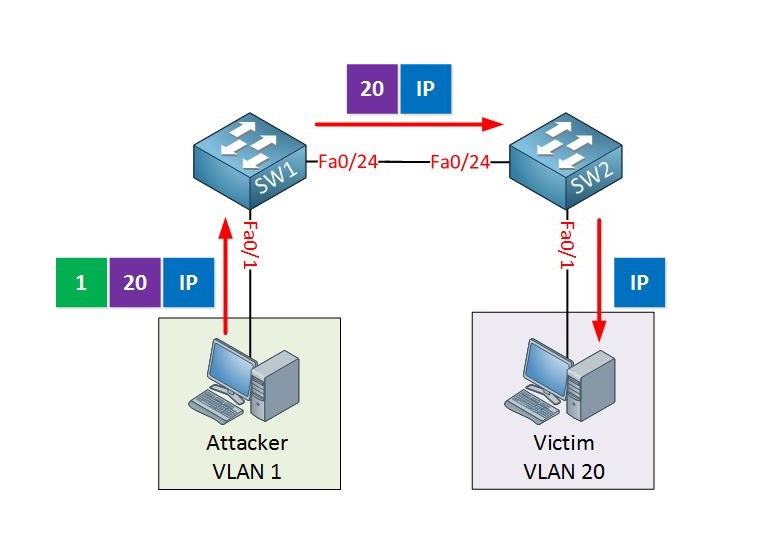

در مقاله قبلی با مفاهیم و عملکرد Access Control List یا ACL آشنا شدیم و همچنین نحوی تنظیم و استفاده از Standard ACL را فرا گرفتیم در این آموزش با یک نوع دیگر Access list آشنا می شویم.Extended ACL نوعی دیگری از ACL است که برخلاف Standard ACL می تواند ترافیک را براساس فیلدها و پارامترهای مختلف برای ما […]