در فایروال Cisco ASA، مفهوم Global ACL (لیست کنترل دسترسی جهانی) یک ویژگی است که به شما امکان میدهد یک مجموعه از قوانین ACL را روی تمام اینترفیسهای فایروال بهصورت همزمان اعمال کنید، بدون اینکه نیازی به تعریف ACLهای جداگانه برای هر اینترفیس باشد.

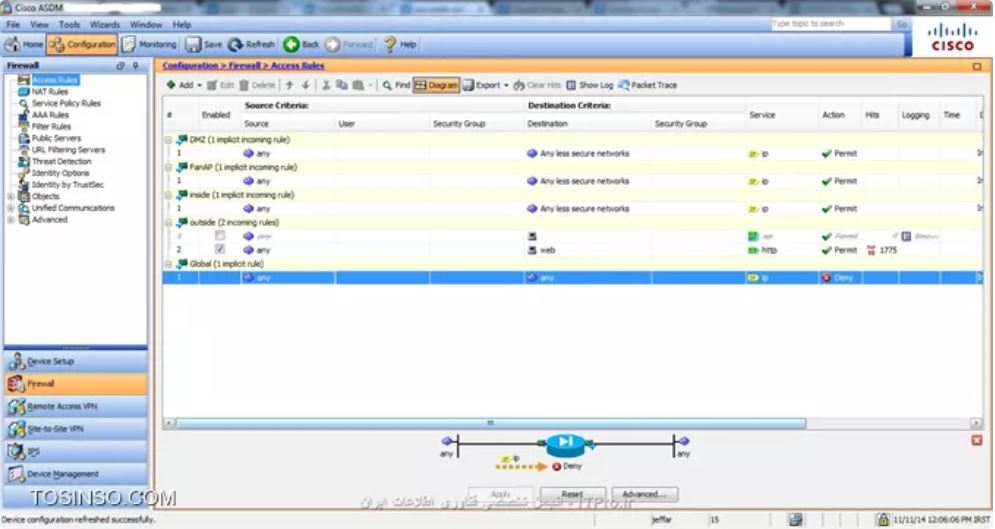

در فایروال های ASA یک بسته در هنگام ورود به اینترفیس توسط ACL تعیین شده برای ان به صورت خط به خط مقایسه می شود تا زمانی که سیاست مشابه برای این بسته پیدا شود اگر موردی پیدا نشد در انتهای ACL یک Deny any موجود است که با ان مطابقت پیدا می کند.در نسخه 8.3 به بعد نوعی ACL با نام Global اضافه شده است که باعث می شود ACLهای به ترتیب زیر عمل می کنند:

- ابتدا ACLها به صورت خط به خط مورد بررسی قرار می گیرند

- سپس Global ACL بررسی می شود

- در صورت عدم مطابقت با موارد فوق Deny Any اعمال می شود

نکته: Global ACL به یک اینترفیس خاص تخصیص داده نمی شود. برای ایجاد یک Global ACL از طریق ASDM از مسیر زیر انجام می شود:

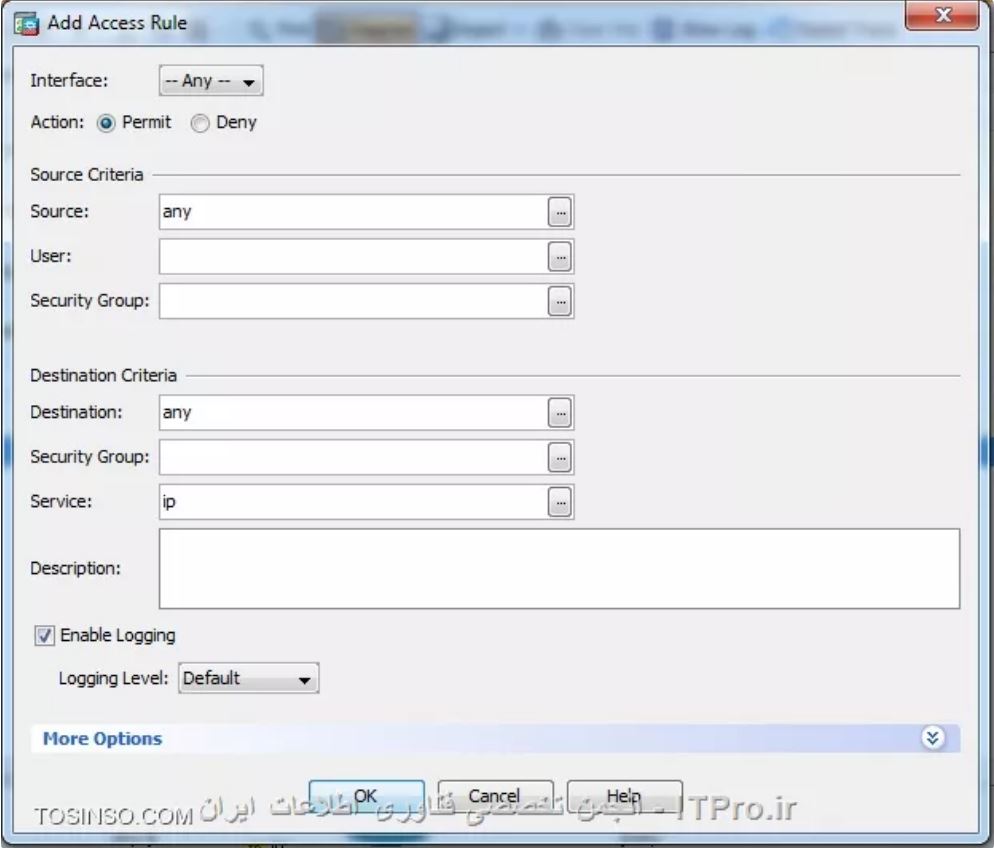

ASDM-->Configuration-->Firewall-->Access Rule-->Add

در اینجا باید اینترفیس را برابر Any قرار دهیم تا ACL ما به عنوان Global مشخص شود

برای ایجاد یک Global ACL از طریق CLI از دستورات زیر استفاده می کنیم:

asa(config)#access-list global_access line 1 extended permit ip any any asa(config)#access-group global_access global

🔹 نکات مهم درباره Global ACL

✅ اولویت بالاتر از ACLهای اینترفیس ندارد: اگر یک interface ACL و Global ACL هر دو روی یک اینترفیس تأثیر بگذارند، هردو پردازش میشوند. اما اگر یک قانون در interface ACL بهطور صریح ترافیکی را بلاک کند، دیگر Global ACL نمیتواند آن را مجاز کند.

✅ برای سناریوهای خاص مفید است: در مواردی که یک سری قوانین باید روی همه اینترفیسها اعمال شوند (مثلاً ممانعت از یک آدرس مخرب)، استفاده از Global ACL کار را سادهتر میکند.

✅ روی ترافیک “inbound” تأثیر دارد: Global ACL فقط روی ترافیک ورودی (inbound) روی اینترفیسها اعمال میشود و بر ترافیک خروجی (outbound) اثر ندارد.

🔹 جمعبندی

✔ Global ACL در ASA یک روش کارآمد برای اعمال سیاستهای امنیتی در سطح تمام اینترفیسها بهصورت همزمان است.

✔ ترافیک ورودی را کنترل میکند و در کنار interface ACL قابل استفاده است.

✔ مناسب برای جلوگیری از آدرسهای مخرب یا اعمال سیاستهای عمومی امنیتی روی همه اینترفیسها است.